La seguridad de los datos es crucial en cualquier entorno laboral. Este artículo ofrece estrategias efectivas para proteger la información confidencial, enfocándose en prácticas fundamentales y herramientas útiles.

Abordaremos cómo identificar riesgos, implementar políticas de seguridad robustas y fomentar una cultura de conciencia sobre la seguridad de datos en el trabajo.

La Importancia de la Seguridad de Datos en el Entorno Laboral

La seguridad de los datos en el ámbito laboral es fundamental para proteger los aspectos financieros de una organización, incluyendo sus ganancias, flujos de ingresos y ahorros.

Asegurar los datos salvaguarda información crítica como salarios, beneficios de empleados y detalles financieros confidenciales.

Además, una sólida seguridad de datos contribuye a mantener la integridad y la confianza en las relaciones con los clientes, lo que a su vez impacta positivamente en los resultados financieros de la empresa.

En resumen, una buena gestión de la seguridad de datos es un pilar esencial para la salud económica y la estabilidad de cualquier organización.

Identificación de Vulnerabilidades Comunes

Para identificar riesgos de ciberseguridad, es importante estar atento a varios indicadores:

- Emails Sospechosos: Phishing, links o adjuntos dudosos.

- Comportamiento Inusual del Sistema: Lentitud, programas autoejecutándose.

- Redes Inseguras: Conexiones WiFi públicas sin protección.

- Uso de Software Desactualizado: Falta de parches de seguridad.

- Accesos No Autorizados: Intentos de inicio de sesión desconocidos.

- Falta de Conocimiento de los Empleados: Desconocimiento sobre prácticas seguras.

Implementar Políticas de Seguridad Robustas

Implementar políticas de seguridad robustas protege datos confidenciales de accesos no autorizados y robos, además de minimizar riesgos de ataques cibernéticos y sus costosas consecuencias.

Además, mantiene la confianza de clientes y socios comerciales y así salvaguarda la reputación y la estabilidad financiera de la empresa.

Políticas de seguridad robustas incluyen:

- Control de Acceso: Solo empleados autorizados acceden a datos sensibles.

- Actualización Regular de Software: Mantener sistemas y aplicaciones actualizados.

- Gestión de Contraseñas: Contraseñas fuertes, cambios regulares, no reutilización.

- Auditorías de Seguridad: Revisiones periódicas para identificar y corregir vulnerabilidades.

- Política de Encriptación de Datos: Asegurar que todos los datos sensibles estén cifrados, tanto en tránsito como almacenados.

- Políticas para Dispositivos Móviles: Reglas para el uso seguro de dispositivos móviles corporativos y personales en la red de la empresa.

- Seguridad Física: Medidas para proteger el acceso físico a servidores, equipos de red y otros dispositivos críticos.

- Procedimientos de Eliminación de Datos: Métodos seguros para la eliminación de datos confidenciales y obsoletos.

- Política de BYOD: Directrices para el uso de dispositivos personales en el entorno de trabajo y cómo deben ser manejados.

- Estrategias de Backup y Recuperación: Planes para realizar copias de seguridad regulares y métodos para recuperar datos en caso de pérdida o daño.

Respuesta a Incidentes de Seguridad

Cuando ocurre un incidente de seguridad, es crucial tener un plan de acción inmediato:

- Identificación y Evaluación: El primer paso es detectar y evaluar la naturaleza y la gravedad del incidente.

- Contención: Después, es esencial contener el incidente para prevenir daños adicionales. Esto puede implicar desconectar sistemas afectados de la red.

- Notificación a las Autoridades Internas: Es importante informar rápidamente a los responsables dentro de la organización, incluyendo el equipo de seguridad de TI y la alta gerencia.

- Erradicación: Una vez contenido el incidente, se debe trabajar en eliminar la amenaza, como deshacerse de malware o cerrar accesos no autorizados.

- Recuperación: Restaurar los sistemas y los datos a su estado normal, preferentemente desde copias de seguridad seguras.

- Documentación del Incidente: Es vital documentar todo lo relacionado con el incidente para futuras investigaciones y análisis.

- Revisión y Mejora de las Políticas de Seguridad: Finalmente, usar la experiencia adquirida para mejorar las políticas y procedimientos de seguridad existentes.

Capacitación en Seguridad de Datos

Capacitar a los empleados en seguridad de datos es fundamental porque ellos son la primera línea de defensa contra las ciberamenazas.

Una formación adecuada puede prevenir incidentes de seguridad, aumentar la conciencia sobre las mejores prácticas en el manejo de datos y ayudar a cumplir con las normativas legales.

Para capacitar a los empleados en seguridad de datos:

- Sesiones Regulares de Formación: Cursos presenciales o en línea.

- Materiales de Autoaprendizaje: Manuales, vídeos, y quizzes.

- Simulacros de Phishing: Pruebas prácticas para enseñar a identificar engaños.

- Actualizaciones Constantes: Mantener al personal informado sobre nuevas amenazas.

- Enfoque en Políticas Internas: Clarificar protocolos de seguridad de la empresa.

- Evaluaciones Periódicas: Tests para asegurar la comprensión y aplicación del conocimiento.

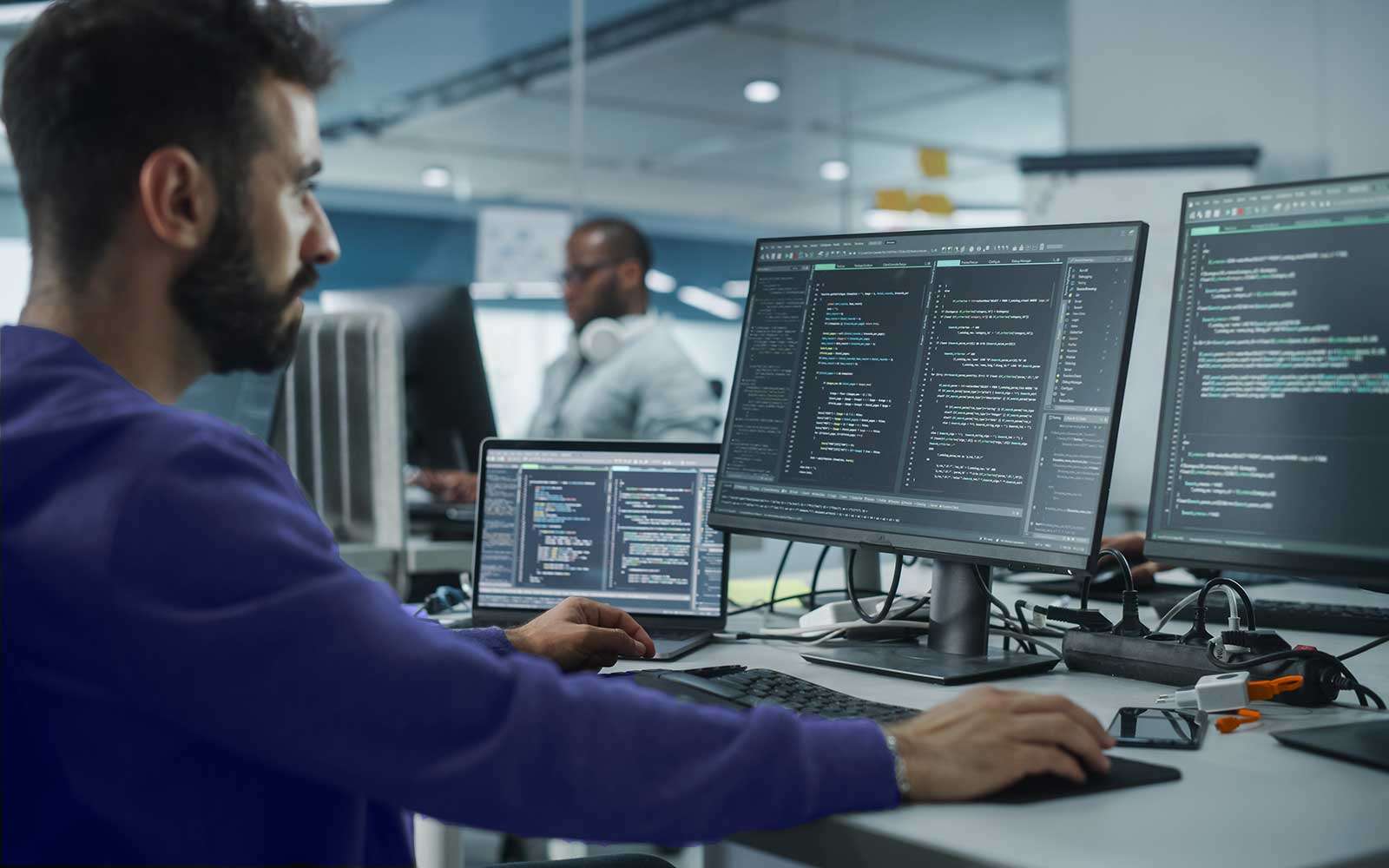

Herramientas de Seguridad

Los software y hardware más recomendados para la ciberseguridad incluyen:

- Antivirus y Antimalware: Programas como Kaspersky, McAfee o Symantec proporcionan protección robusta contra malware.

- Firewalls: Soluciones tanto de software (como ZoneAlarm) como de hardware (como los ofrecidos por Cisco) son esenciales para bloquear accesos no autorizados.

- Sistemas de Detección y Prevención de Intrusiones (IDS/IPS): Herramientas como Snort o Palo Alto Networks ayudan a identificar y prevenir intrusiones.

- Gestores de Contraseñas: Aplicaciones como LastPass o Dashlane para administrar contraseñas de manera segura.

- Redes Privadas Virtuales (VPN): Servicios como NordVPN o ExpressVPN proporcionan conexiones seguras y privadas.

- Soluciones de Backup y Recuperación: Programas como Acronis True Image o Veeam para copias de seguridad confiables.

- Herramientas de Autenticación de Dos Factores (2FA): Dispositivos físicos como YubiKey o aplicaciones como Google Authenticator para una seguridad adicional.

Cumplimiento Legal y Normativo

El cumplimiento legal y normativo en ciberseguridad es seguir leyes y regulaciones para proteger datos. Incluye:

- Regulaciones de Privacidad: Como el GDPR en Europa y el CCPA en California, que exigen protección de datos personales.

- Estándares Industriales: Normativas como ISO 27001 y NIST en EE. UU.

- Reportes de Incidentes: Leyes que obligan a reportar brechas de seguridad.

- Cumplimiento Sectorial: Normas específicas para sectores como salud (HIPAA) y finanzas (PCI DSS).

- Auditorías Regularmente: Verificar el cumplimiento con auditorías internas y externas.

- Educación Continua: Mantener al personal actualizado sobre regulaciones y prácticas de ciberseguridad.

Conclusión

La gestión eficaz de la seguridad de datos en el trabajo es esencial. Protege los activos críticos de la empresa y mantiene la confianza del cliente.

Implica educar a los empleados, implementar políticas claras, usar tecnología adecuada, y estar preparados para responder a incidentes.

La inversión en ciberseguridad no es solo una medida preventiva, sino una estrategia empresarial inteligente que salvaguarda la reputación y la estabilidad financiera de la organización.